说明:网上所有的搭建主教程基本都一样,按教程一步一步来基本没错,主教程是来自faker大佬频道的主教程,本文主要从几个注意点再说下,以下纯粹是个人理解,如有不对,请大佬们多多指正,希望针对小小小白可能有点用。

1.这个东西是干什么用的?

玩过青龙的人肯定都知道,里面获取京豆是越来越难了,前一段时间京东曾出现让ck一天过期的情况,就是避免羊毛党薅羊毛,一直都是魔与道的斗争。现在京东很多活动是越来越复杂,要求的技术也越来越高,基中很多活动都是一大批参数添加,还要准确知道活动入口地址及大量参数,且每个参数不一样,这样呢对脚本来说就要每次去设置不同变量,等你知道活动地址与变量了,可能活动也结束 了。这个东西就是监控大佬们通过技术手段获取到到活动地雨及参数,发现有新的,就自己连接青龙的脚本执行,省了好多麻烦。但是玩这种东西,归根还是要由大佬们的无私奉献,他们做了监控程序,又做了获取链接地址的程序,为羊毛党们快乐的玩耍起到了重要作用。

2、这个东西怎么用?

搭建完成后,监控大佬群的活动连接专门群(线报群),如果群内有新的线报,则程序自动获取并运行相应的青龙脚本,进行耗电羊毛。

3、搭建环境是什么样?

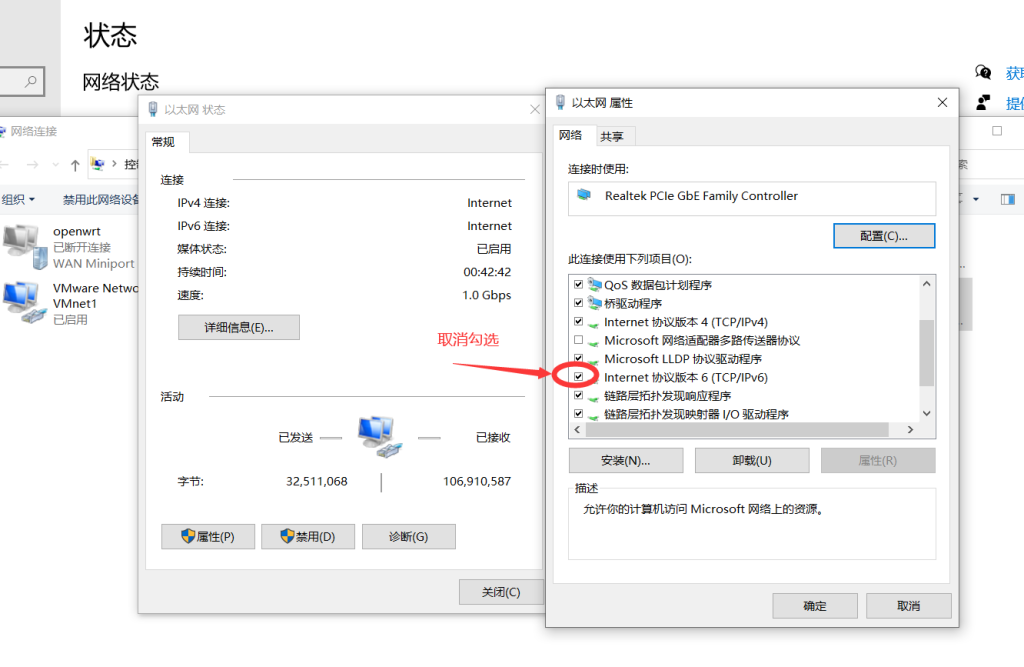

主要是涉及到TG机器 人,所以必须要有访问外网的权限,可以直接使用外网VPS,也可以搭建在本地,再使用代理的方式激活TG机器 人。

本教程基于Faker一键安装2.11.3版本青龙,Faker2,3库使用。其他版本自测。

云服务器为CentOS7.6系统,Unbutu 20.04均通过测试成功。

打开Finalshell,连接云服务器。首先安装Docker Docker安装方法不再赘述。

1、输入以下命令 每次输入命令前请等待命令执行完成。

wget -O autospy https://raw.githubusercontent.com/xieshang/AutoSpy/master/docker.sh && chmod +x autospy && ./autospy

docker exec -it auto_spy bash

bash <(curl -s -L https://raw.githubusercontent.com/xieshang/AutoSpy/master/spy_update.sh)

exit

docker exec -it auto_spy bash

mv auto_spy_bot.py auto_spy_bot2.py

exit

docker restart auto_spy

docker exec -it auto_spy bash

pip uninstall telethon

此处会询问,填写Y,回车。

pip install telethon==1.24.0

pip3 install --user snowland-smx获取Spy授权

首先进入Spy授权群 https://t.me/spy_auth 输入/spy 试用。获取授权码,请先私聊一遍SPY授权管家机器人。

机器人没反应,就是机器人挂了,艾特下管理重启机器人

![图片[1]-青龙面板Spy自动监控执行脚本教程-修订 - 利剑分享-科技生活-利剑分享-科技生活](https://pic.flybace.com/i/2024/01/65b0c7612f5e4.png)

![图片[2]-青龙面板Spy自动监控执行脚本教程-修订 - 利剑分享-科技生活-利剑分享-科技生活](https://pic.flybace.com/i/2024/01/65b0d35c98956.png)

![图片[3]-青龙面板Spy自动监控执行脚本教程-修订 - 利剑分享-科技生活-利剑分享-科技生活](https://pic.flybace.com/i/2024/01/65b0d36ad3aa9.png)

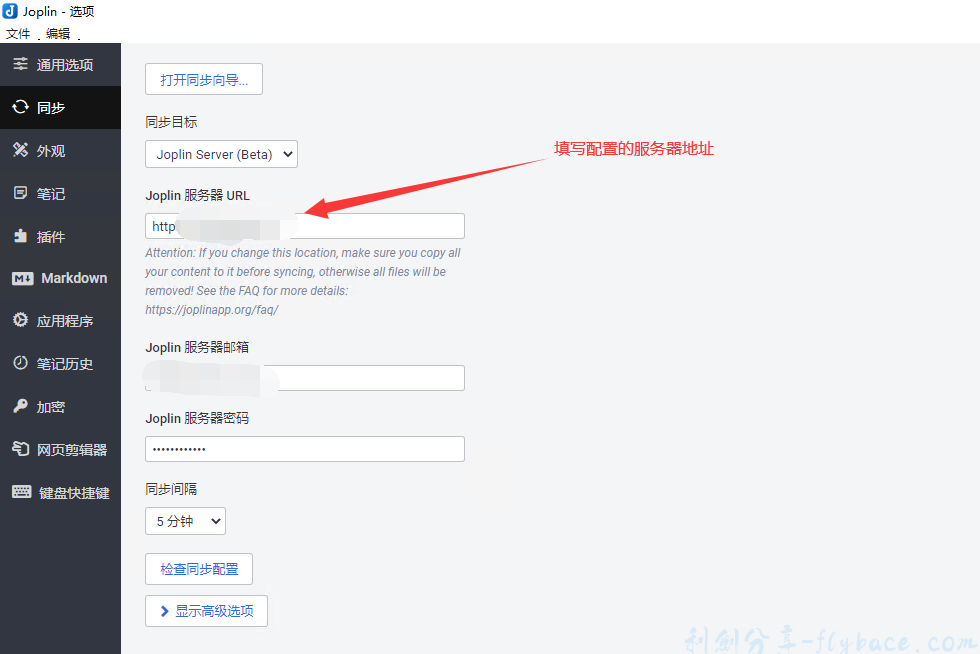

如图在青龙面板创建一个应用,权限全给即可。保存好Client ID和Secret。

获取Telegram API以及参数

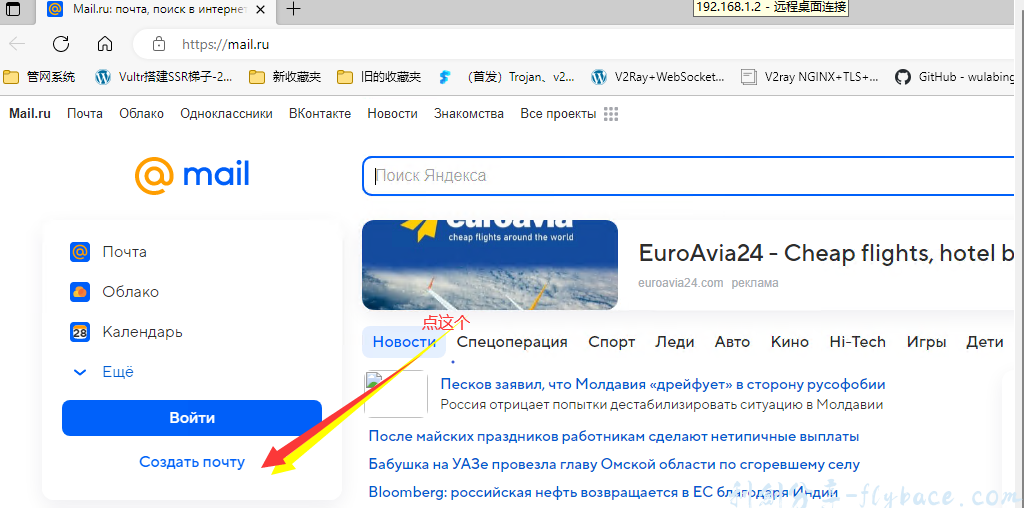

打开https://my.telegram.org/auth 登录TG 登录时请输入手机号格式为+86186xxxxxxxx(也可以使用GV号注册的账号 格式为+1XXXXXXX)

验证码会发送到TG。

![图片[4]-青龙面板Spy自动监控执行脚本教程-修订 - 利剑分享-科技生活-利剑分享-科技生活](https://pic.flybace.com/i/2024/01/65b0d3799e743.png)

![图片[5]-青龙面板Spy自动监控执行脚本教程-修订 - 利剑分享-科技生活-利剑分享-科技生活](https://pic.flybace.com/i/2024/01/65b0d38b2bb04.png)

![图片[6]-青龙面板Spy自动监控执行脚本教程-修订 - 利剑分享-科技生活-利剑分享-科技生活](https://pic.flybace.com/i/2024/01/65b0d38e33fcd.png)

保存好App api_id和App api_hash。

【部分人会出现下面的页面,出现下面页面的话随便填写一下东西确认就行。】

![图片[7]-青龙面板Spy自动监控执行脚本教程-修订 - 利剑分享-科技生活-利剑分享-科技生活](https://pic.flybace.com/i/2024/01/65b0d3913e122.jpg)

打开telegram客户端,创建一个公开群组。群组为发送监控日志使用。

我用的是人形。或者使用机器人 @getidsbot

![图片[8]-青龙面板Spy自动监控执行脚本教程-修订 - 利剑分享-科技生活-利剑分享-科技生活](https://pic.flybace.com/i/2024/01/65b0d3965a9e9.png)

![图片[9]-青龙面板Spy自动监控执行脚本教程-修订 - 利剑分享-科技生活-利剑分享-科技生活](https://pic.flybace.com/i/2024/01/65b0d39ed7671.png)

配置文件在/root/auto_spy_data/autospy文件夹内的auto_spy.yaml。

下面Faker整理了Faker仓库内变量脚本所需要的所有设置。

配置文件整合全网频道变量,解决了每个频道变量名不统一但脚本名不同活动重复的问题。避免重复跑同一活动脚本黑号,只需要跑Faker2或3库即可。

此处复制机器人发给你的内容 Aauthentication:"xxxxx"

AutoRestart: ''

Container_Wait: 3

LogEnable: true

QingLong:

- Client_ID: 青龙应用ID 【前方留一个空格】

Client_Secret: 青龙应用秘钥 【前方留一个空格】

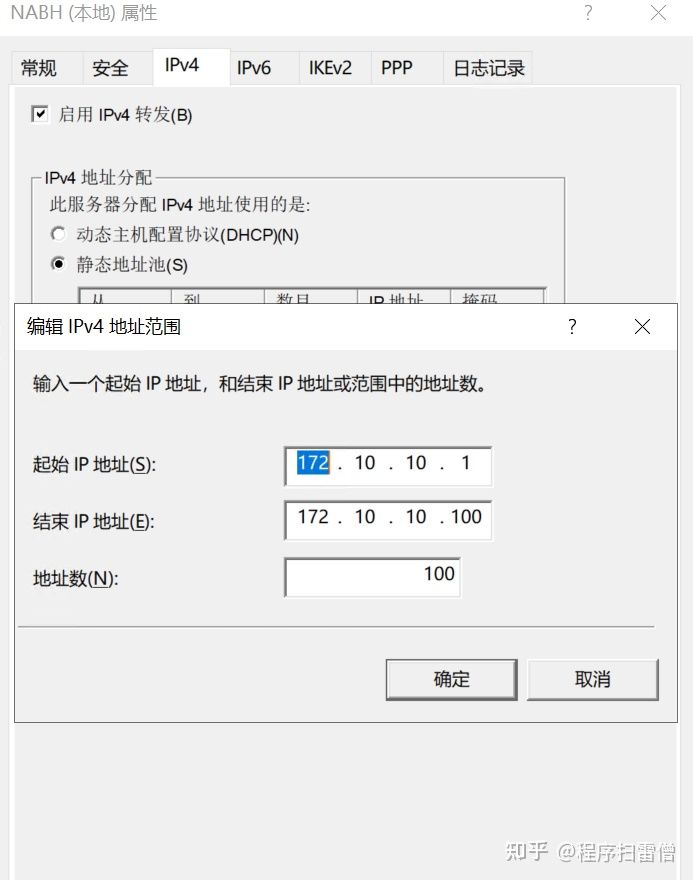

url: http://青龙ip:5700 【前方留一个空格,最后不要带/】

Telegram:

Log_En: true

TgLost: ''

Welcome: Faker,我来啦~~

api_hash: 上方的TG API HASH 【前方留一个空格】

api_id: 上方的TG API ID 【前方留一个空格】

forward_channel_id: '' 【可选,不写的话就不动】你要转发的目的地群或频道

forward_keyword: [] 【可选,不写的话就不动】你要转发的关键字,包含才会转发

forward_user_id: [] 【可选,不写的话就不动】你要转发谁的消息,可以是群id,用户id,机器人id,频道id

forward_user_name: [] 【可选,不写的话就不动】你要转发叫以下名字的信息

listen_CH:

- -1001670294604 【Faker线报频道】,这个地方要填可用的线报频道,自己搜索确认

- -1001651974395 【spy专用线报】

- -1001712811852 【Faker线报群】

log_id: -你自己创建的TG监控群号 别填我大群!!!

master_id:

- 你的TGID

【新手玩家只修改到此处】

此时会出现登录界面,输入+86的手机号进行登录,验证码会发送到TG客户端。

登录成功后,查看Finalshell日志,看看是否成功执行。

python3 auto_spy_bot2.py &![图片[10]-青龙面板Spy自动监控执行脚本教程-修订 - 利剑分享-科技生活-利剑分享-科技生活](https://pic.flybace.com/i/2024/01/65b0d3a4dbd96.jpg)

mv auto_spy_bot2.py auto_spy_bot.py exit docker restart auto_spy![图片[11]-青龙面板Spy自动监控执行脚本教程-修订 - 利剑分享-科技生活-利剑分享-科技生活](https://pic.flybace.com/i/2024/01/65b0d3a914c64.png)

订阅Faker库所适配的配置文件 一键更新监听配置,配置包含全部线报所需脚本。

![图片[12]-青龙面板Spy自动监控执行脚本教程-修订 - 利剑分享-科技生活-利剑分享-科技生活](https://pic.flybace.com/i/2024/01/65b0d3ad88c08.png)

spy 订阅 添加 Faker=https://github.com/shufflewzc/AutoSpy/raw/master/config/Faker.spy

![图片[13]-青龙面板Spy自动监控执行脚本教程-修订 - 利剑分享-科技生活-利剑分享-科技生活](https://pic.flybace.com/i/2024/01/65b0d3b0971a7.png)

spy普通授权的验证模式很简单,定时发送认证信息到认证群,机器人检测到你的认证信息后,自动回复认证应答,然后认证就结束了。

所以,掉授权的,确认下自己的梯子的质量和延时,如果连认证信息都发不出来,那也是没有办法的了

![图片[14]-青龙面板Spy自动监控执行脚本教程-修订 - 利剑分享-科技生活-利剑分享-科技生活](https://pic.flybace.com/i/2024/01/65b0d3b3e317c.jpg)

pip3 install --user snowland-smx![图片[15]-青龙面板Spy自动监控执行脚本教程-修订 - 利剑分享-科技生活-利剑分享-科技生活](https://pic.flybace.com/i/2024/01/65b0d3c085282.jpg)

ModuleNotFoundError: No module named ‘socks’

pip3 install requests[socks] 如果还不行试试这个 pip3 install pysocks 方法: docker exec -it auto_spy bash pip3 install xxxx exit docker restart auto_spy

按照安装教程里一样改名字auto_spy_bot.py

1. V2rayA设置左下角查看地址和端口(默认:127.0.0.1:20171)

本人使用临时修改(只作用于当前终端中,不会影响环境,而且命令比较简单)

在终端命令行或shell执行:export http_proxy=http://127.0.0.1:20171 export ALL_PROXY=$http_proxy

或 export ALL_PROXY=http://127.0.0.1:20171

用这个方法好像还是没法安装插件,但是我是用的是覆盖大法:

群文件里面好像有plugins.json和plugins插件包,自行下载

系统中:plugins.json文件和plugins文件夹都在/root/auto_spy_data/autospy里面

最后执行一下命令:“spy 升级” 和 “spy 订阅 更新” 看看问题解决没。